Све што треба да знате када је Мац заражен новим малваре-ом Силвер Спарров (09.15.25)

<п> Ако мислите да је ваш Мац заштићен од малвера, размислите поново. Аутори малвера постају вешти у искоришћавању рањивости различитих платформи, укључујући мацОС. Ово је очигледно у претходним инфекцијама злонамерним софтвером које су циљале Мацове, укључујући малвер Схлаиер и злонамерни софтвер Топ Ресултс. Шта је Силвер Спарров мацОС малваре? <п> Недавно су истраживачи безбедности Ред Цанари, Малваребитес и ВМваре Царбон Блацк открио нови мацОС малвер који је заразио више од 40 000 Мац рачунара широм света. Ова нова претња носи име Сребрни врабац. Према Малваребитес-у, малвер се проширио у 153 земље, са највећом концентрацијом у Сједињеним Државама, Великој Британији, Канади, Француској и Немачкој. Нејасно је колико од ових 40.000 су М1 Мац рачунари и не знамо тачно како изгледа дистрибуција. <п> Истраживачи су приметили да, иако Силвер Спарров представља разумно озбиљну претњу за заражени уређај, не показује злонамерно понашање које се често очекује од уобичајеног мацОС адваре-а. То чини злонамерни софтвер збуњујућим, јер стручњаци за безбедност немају појма за шта је злонамерни софтвер дизајниран. <п> Међутим, истраживачи су приметили да је злонамерни софтвер и даље био спреман да испоручи злонамерни терет у било ком тренутку. Након истраге, сој малваре-а Силвер Спарров никада није испоручио злонамерни терет на зараженим уређајима, али су упозорили погођене кориснике Мац-а да и даље представља значајан ризик упркос успаваном понашању. <п> Иако истраживачи нису приметили како Силвер Спарров испоручује додатне злонамерне терете, његова компатибилност са чиповима М1, глобални досег, висока стопа заразе и оперативна зрелост чине Силвер Спарров разумно озбиљном претњом. Стручњаци за безбедност такође су открили да је злонамерни софтвер за Мац компатибилан и са Интел и са Аппле Силицон процесорима. <п> Ево приближног временског оквира развоја злонамерног софтвера Силвер Спарров: <ул> <ли> август 18. 2020: Израђен је домен повратног позива за злонамерни софтвер верзије 1 (верзија која није М1) апи.мобилетраитс [.] Цом <ли> 31. августа 2020: Верзија 1 злонамерног софтвера (верзија која није М1) предата на ВирусТотал <ли> 2. септембра 2020: датотека версион.јсон виђена током извршавања малвера верзије 2 предата на ВирусТотал <ли> 5. децембра 2020: Домен повратног позива за малвер верзије 2 (верзија М1) створен је апи.специалаттрибутес [.] цом креиран <ли> 22. јануара 2021: ПКГ верзија 2 (која садржи М1 бинарни фајл) предата на ВирусТотал <ли> 26. јануара 2021: Ред Цанари открива малвер Силвер Спарров верзија 1 <ли> 9. фебруара 2021: Ред Цанари открива малвер Силвер Спарров верзија 2 (верзија М1) малваре Силвер Спарров ради? <п> <п> Сигурносна фирма Ред Цанари открила је нови злонамерни софтвер који циља Мац-ове опремљене новим М1 процесорима. Злонамерни софтвер се зове Силвер Спарров и користи МацОС Инсталлер Јавасцрипт АПИ за извршавање наредби. Ево шта треба да знате. <п> Нико не зна са сигурношћу. Једном на Мац-у, Силвер Спарров се повезује са сервером једном на сат. Истраживачи безбедности забринути су да би се могао припремити за велики напад. <п> Сигурносна компанија Ред Цанари верује да би, иако је Силвер Спарров још испоручио злонамерни терет, могла представљати прилично озбиљну претњу. <п> Малвер је постао запажен јер ради на Аппле-овом чипу М1. То не значи нужно да криминалци посебно циљају М1 Мац, већ сугерише да и М1 Мац и Интел Мац могу бити заражени. <п> Оно што је познато је да заражени рачунари контактирају сервер једном на сат , па је то можда неки облик припреме за велики напад. <п> Злонамјерни софтвер користи Мац ОС Инсталлер Јавасцрипт АПИ за извршавање наредби. <п> Сигурносна компанија до сада није могла утврдите како наредбе воде до било чега даље, па је стога још увек непознато у којој мери Силвер Спарров представља претњу. Безбедносна компанија ипак верује да је злонамерни софтвер озбиљан. <п> Са Аппле стране, компанија је опозвала сертификат који се користи за потписивање пакета повезаног са малверима Силвер Спарров. <п> Упркос Апплеовој нотарској услузи, програмери мацОС малвера успешно су циљали производе од јабука, укључујући и оне који користе најновији АРМ чип попут МацБоок Про, МацБоок Аир и Мац Мини. <п> Аппле тврди да има „индустрију- водећи ”механизам заштите корисника на месту, али претња малвером се поново појављује. <п> Заправо, чини се да су актери претњи већ испред игре, циљајући М1 чипове у повоју. Ово је упркос томе што многи легитимни програмери нису пребацили своје апликације на нову платформу. <п> Силвер Спарров мацОС малваре испоручује бинарне датотеке за Интел и АРМ, користи АВС и Акамаи ЦДН <п> Истраживачи су објаснили Силвер Операције Спаррова у блогу „Исецање крила сребрног врапца: Избацивање мацОС малвера пре него што полети“. <п> Нови комад злонамерног софтвера постоји у две бинарне датотеке, формату Мацх-објекта који циља Интел к86_64 процесоре и Мацх-О бинарно дизајниран за М1 Мац. <п> МацОС малвер се инсталира преко Аппле инсталационих пакета под називом „упдате.пкг“ или „Упдатер.пкг.“ <п> Архива укључује ЈаваСцрипт код који се покреће пре него што се изврши инсталациона скрипта, што од корисника тражи да дозволи програм „утврђује да ли софтвер може бити инсталиран.“ <п> Ако корисник прихвати, ЈаваСцрипт код инсталира скрипту названу верк.сх. Прекид поступка инсталације у овом тренутку је узалудан јер је систем већ заражен, према Малваребитес-у. <п> Једном инсталирана, скрипта контактира сервер за наредбе и контролу сваког сата, проверавајући да ли се команде или бинарни програми извршавају. < / п> <п> Командни и контролни центар ради на инфраструктури Амазон Веб Сервицес (АВС) и Акамаи нетворк деливери нетворк (ЦДН). Истраживачи су рекли да употреба облачне инфраструктуре отежава блокирање вируса. <п> Изненађујуће, истраживачи нису открили примену коначног корисног терета, чинећи тако крајњи циљ злонамерног софтвера мистеријом. <п> Приметили су да је можда злонамерни софтвер чекао да се испуне одређени услови. Слично томе, могао би открити да га надгледају истраживачи безбедности, избегавајући тако постављање злонамерног корисног терета. <п> Када се изврше, бинарне датотеке Интел к86_64 исписују „Хелло Ворлд“ док се на бинарним датотекама Мацх-О приказује „Успео си ! ” <п> Истраживачи су их назвали„ бинарним датотекама посматрача “, јер нису показивали злонамерно понашање. Поред тога, злонамерни софтвер мацОС има механизам да се уклони, додајући своје стелт могућности. <п> Међутим, приметили су да функција само-уклањања никада није коришћена ни на једном од заражених уређаја. Злонамерни софтвер такође претражује имг УРЛ адресу са које је преузет након инсталације. Тврдили су да су програмери малвера желели да прате који је дистрибутивни канал најефикаснији. <п> Истраживачи нису могли да схвате како је злонамерни софтвер испоручен, али могући канали дистрибуције укључују лажне фласх исправке, пиратски софтвер, злонамерне огласе или легитимне апликације. <п> Кибер криминалци дефинишу правила својих напада, и то је на нама је да се бранимо од њихове тактике, чак и када те тактике нису потпуно јасне. То је ситуација са Силвер Спарров-ом, новоидентификованим малвером који циља мацОС. Тренутно се не чини превише страшним, али може пружити увид у тактике од којих бисмо се требали бранити. Техничке спецификације малвера Силвер Спарров <п>

<п> Сигурносна фирма Ред Цанари открила је нови злонамерни софтвер који циља Мац-ове опремљене новим М1 процесорима. Злонамерни софтвер се зове Силвер Спарров и користи МацОС Инсталлер Јавасцрипт АПИ за извршавање наредби. Ево шта треба да знате. <п> Нико не зна са сигурношћу. Једном на Мац-у, Силвер Спарров се повезује са сервером једном на сат. Истраживачи безбедности забринути су да би се могао припремити за велики напад. <п> Сигурносна компанија Ред Цанари верује да би, иако је Силвер Спарров још испоручио злонамерни терет, могла представљати прилично озбиљну претњу. <п> Малвер је постао запажен јер ради на Аппле-овом чипу М1. То не значи нужно да криминалци посебно циљају М1 Мац, већ сугерише да и М1 Мац и Интел Мац могу бити заражени. <п> Оно што је познато је да заражени рачунари контактирају сервер једном на сат , па је то можда неки облик припреме за велики напад. <п> Злонамјерни софтвер користи Мац ОС Инсталлер Јавасцрипт АПИ за извршавање наредби. <п> Сигурносна компанија до сада није могла утврдите како наредбе воде до било чега даље, па је стога још увек непознато у којој мери Силвер Спарров представља претњу. Безбедносна компанија ипак верује да је злонамерни софтвер озбиљан. <п> Са Аппле стране, компанија је опозвала сертификат који се користи за потписивање пакета повезаног са малверима Силвер Спарров. <п> Упркос Апплеовој нотарској услузи, програмери мацОС малвера успешно су циљали производе од јабука, укључујући и оне који користе најновији АРМ чип попут МацБоок Про, МацБоок Аир и Мац Мини. <п> Аппле тврди да има „индустрију- водећи ”механизам заштите корисника на месту, али претња малвером се поново појављује. <п> Заправо, чини се да су актери претњи већ испред игре, циљајући М1 чипове у повоју. Ово је упркос томе што многи легитимни програмери нису пребацили своје апликације на нову платформу. <п> Силвер Спарров мацОС малваре испоручује бинарне датотеке за Интел и АРМ, користи АВС и Акамаи ЦДН <п> Истраживачи су објаснили Силвер Операције Спаррова у блогу „Исецање крила сребрног врапца: Избацивање мацОС малвера пре него што полети“. <п> Нови комад злонамерног софтвера постоји у две бинарне датотеке, формату Мацх-објекта који циља Интел к86_64 процесоре и Мацх-О бинарно дизајниран за М1 Мац. <п> МацОС малвер се инсталира преко Аппле инсталационих пакета под називом „упдате.пкг“ или „Упдатер.пкг.“ <п> Архива укључује ЈаваСцрипт код који се покреће пре него што се изврши инсталациона скрипта, што од корисника тражи да дозволи програм „утврђује да ли софтвер може бити инсталиран.“ <п> Ако корисник прихвати, ЈаваСцрипт код инсталира скрипту названу верк.сх. Прекид поступка инсталације у овом тренутку је узалудан јер је систем већ заражен, према Малваребитес-у. <п> Једном инсталирана, скрипта контактира сервер за наредбе и контролу сваког сата, проверавајући да ли се команде или бинарни програми извршавају. < / п> <п> Командни и контролни центар ради на инфраструктури Амазон Веб Сервицес (АВС) и Акамаи нетворк деливери нетворк (ЦДН). Истраживачи су рекли да употреба облачне инфраструктуре отежава блокирање вируса. <п> Изненађујуће, истраживачи нису открили примену коначног корисног терета, чинећи тако крајњи циљ злонамерног софтвера мистеријом. <п> Приметили су да је можда злонамерни софтвер чекао да се испуне одређени услови. Слично томе, могао би открити да га надгледају истраживачи безбедности, избегавајући тако постављање злонамерног корисног терета. <п> Када се изврше, бинарне датотеке Интел к86_64 исписују „Хелло Ворлд“ док се на бинарним датотекама Мацх-О приказује „Успео си ! ” <п> Истраживачи су их назвали„ бинарним датотекама посматрача “, јер нису показивали злонамерно понашање. Поред тога, злонамерни софтвер мацОС има механизам да се уклони, додајући своје стелт могућности. <п> Међутим, приметили су да функција само-уклањања никада није коришћена ни на једном од заражених уређаја. Злонамерни софтвер такође претражује имг УРЛ адресу са које је преузет након инсталације. Тврдили су да су програмери малвера желели да прате који је дистрибутивни канал најефикаснији. <п> Истраживачи нису могли да схвате како је злонамерни софтвер испоручен, али могући канали дистрибуције укључују лажне фласх исправке, пиратски софтвер, злонамерне огласе или легитимне апликације. <п> Кибер криминалци дефинишу правила својих напада, и то је на нама је да се бранимо од њихове тактике, чак и када те тактике нису потпуно јасне. То је ситуација са Силвер Спарров-ом, новоидентификованим малвером који циља мацОС. Тренутно се не чини превише страшним, али може пружити увид у тактике од којих бисмо се требали бранити. Техничке спецификације малвера Силвер Спарров <п>  <п> Према истрази истраживача, постоје две верзије малвера Силвер Спарров, које се називају „верзија 1“ и „верзија 2“. <п> Верзија малвера 1 <ул> <ли> Назив датотеке: Упдатер.пкг (инсталациони пакет за в1) <ли> МД5: 30ц9бц7д40454е501ц358ф77449071аа <п> Верзија малвера 2 <ул> <ли> Назив датотеке: упдате .пкг (инсталациони пакет за в2) <ли> МД5: фдд6фб2б1дфе07б0е57д4цбфеф9ц8149 <п> Поред промене УРЛ-ова за преузимање и коментара скрипти, две верзије малвера имале су само једну велику разлику. Прва верзија је укључивала Мацх-О бинарни фајл компајлиран за Интел к86_64 архитектуру, док је друга верзија укључивала Мацх-О бинарни фајл компајлиран и за Интел к86_64 и М1 АРМ64 архитектуре. Ово је важно јер је архитектура М1 АРМ64 нова и за нову платформу је откривено врло мало претњи. <п> Изгледа да Мацх-О компајлирани бинарни програми не раде ништа, па се зову „случајни пролазници“. бинарне датотеке. ” Како се дистрибуира сребрни врабац?<п> На основу извештаја, пуно претњи МацОС-ом се дистрибуира путем злонамерних огласа као појединачни, самостални инсталатери у ПКГ или ДМГ облику, маскирајући се као легитимна апликација - као што је Адобе Фласх Плаиер - или као исправке. У овом случају, међутим, нападачи су малвер дистрибуирали у два различита пакета: Упдатер.пкг и упдате.пкг. Обе верзије користе исте технике за извршавање, разликујући се само у компилацији бинарног бинарног проматрача. <п> Једна јединствена ствар код Силвер Спарров-а је да његови инсталацијски пакети користе мацОС Инсталлер ЈаваСцрипт АПИ за извршавање сумњивих наредби. Иако ово раде и неки легитимни софтвери, ово први пут ради малвер. Ово је одступање од понашања које обично примећујемо код злонамерних инсталирача мацОС-а, који обично користе скрипте за прединсталацију или постинсталацију за извршавање наредби. У случајевима прединсталације и постинсталације, инсталација генерише одређени образац телеметрије који изгледа овако: <ул> <ли> Надређени процес: пацкаге_сцрипт_сервице <ли> Процес: басх, зсх, сх, Питхон, или други тумач <ли> Командна линија: садржи прединсталацију или постинсталацију <п> Овај образац телеметрије није посебно показатељ злонамерности са високом верношћу, јер чак и легитимни софтвер користи скрипте, али поуздано идентификује програме који користе скрипте за прединсталацију и постинсталацију уопште. Силвер Спарров се разликује од онога што очекујемо да видимо од злонамерних инсталирача мацОС-а тако што укључује ЈаваСцрипт команде у КСМЛ датотеку дефиниције дистрибуције датотеке пакета. Ово даје другачији образац телеметрије: <ул> <ли> Надређени процес: Инсталатер <ли> Процес: басх <п> Као и код скрипти за прединсталацију и постинсталацију, овај образац телеметрије није довољан да самостално идентификује злонамерно понашање. Скрипте за прединсталацију и постинсталацију укључују аргументе из наредбеног ретка који нуде трагове о томе шта се заправо извршава. С друге стране, злонамерне ЈаваСцрипт наредбе покрећу се употребом легитимног поступка инсталирања мацОС-а и нуде врло мало видљивости садржаја инсталационог пакета или како тај пакет користи ЈаваСцрипт наредбе. <п> Знамо да злонамерни софтвер је инсталиран путем Аппле инсталационих пакета (.пкг датотеке) под називом упдате.пкг или Упдатер.пкг. Међутим, не знамо како су ове датотеке испоручене кориснику. <п> Ове .пкг датотеке садржавале су ЈаваСцрипт код, на такав начин да би се код покренуо на самом почетку, пре него што је инсталација заиста започела . Тада би се питало корисника да ли жели да дозволи покретање програма „да би се утврдило да ли софтвер може да се инсталира.“ <п> Инсталатер Силвер Спарров-а каже кориснику: <п> „Овај пакет ће покренути програм да би утврдио да ли софтвер може да се инсталира.“ <п> То значи да, ако желите да кликнете Настави, али онда боље размислите и напустите инсталациони програм, било би прекасно. Већ сте заражени. <п> Још један показатељ злонамерне активности био је поступак ПлистБудди који је креирао ЛаунцхАгент на вашем Мац-у. <п> ЛаунцхАгентс пружају начин да се упути лаунцхд, систем иницијализације мацОС-а, да повремено или аутоматски извршава задатке. Може их написати било који корисник на крајњој тачки, али обично ће се извршити и као корисник који их записује. <п> Постоји више начина за креирање листа својстава (листе) на мацОС-у, а понекад хакери користе различите методе како би постигли своје потребе. Један такав начин је путем ПлистБудди-а, уграђеног алата који вам омогућава да на крајњој тачки направите разне листе својстава, укључујући ЛаунцхАгентс. Понекад се хакери обраћају ПлистБуддију да би утврдили постојаност, а то омогућава браниоцима да лако прегледају садржај покретачког средства помоћу ЕДР-а јер се сва својства датотеке приказују у командној линији пре писања. <п> У Силвер Спарров'с случају, ово су наредбе којима се пише садржај плист-а: <ул> <ли> ПлистБудди -ц “Додај: Означи низ инит_верк” ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли> ПлистБудди -ц „Адд: РунАтЛоад боол труе“ ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли> ПлистБудди -ц „Адд: СтартИнтервал интегер 3600“ ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли > ПлистБудди -ц „Додај: низ аргумената програма“ ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли> ПлистБудди -ц „Додај: ПрограмАргументс: 0 стринг '/ бин / сх'” ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли> ПлистБудди -ц „Додај: ПрограмАргументс: 1 стринг -ц” ~ /Либрари/Лаунцхагентс/инит_верк.плист<п> КСМЛ ЛаунцхАгент Плист ће личити на следеће: <п> Ознака <бр/> инит_верк <бр/> РунАтЛоад <бр/> труе <бр/> СтартИнтервал <бр/> 3600 <бр/> ПрограмАргументс <бр/> '/ бин / сх' <бр/> -ц <бр/> “~ / Либрари / Апплицатион \\ Суппорт / верк_упдатер / верк. сх ”[временска ознака] [подаци са преузете листе] <п> Силвер Спарров такође укључује проверу датотеке која узрокује уклањање свих механизама трајања и скрипти провером присуства ~ / Либрари /._ инсу на диску. Ако је датотека присутна, Силвер Спарров уклања све своје компоненте са крајње тачке. Извештаји из Малваребитес-а (д41д8цд98ф00б204е9800998ецф8427е) су назначили да је датотека ._инсу била празна. <п> ако је [-ф ~ / Либрари /._ инсу] <бр/> онда <бр/> рм ~ / Либрари / Лаунцхагентс / верк.плист <бр/> рм ~ / Либрари / Лаунцхагентс / инит_верк.плист <бр/>рм /тмп/версион.јсон <бр/> рм /тмп/версион.плист <бр/> рм / тмп / верк <бр/> рм -р ~ / Либрари / Апплицатион \\ Суппорт / верк_упдатер <бр/> рм / тмп / агент.сх <бр/> лаунцхцтл ремове инит_верк <п> На крају инсталације, Силвер Спарров извршава две наредбе за откривање да би конструисао податке за увијени ХТТП ПОСТ захтев који указује да је дошло до инсталације. Један преузима системски УУИД за извештавање, а други проналази УРЛ који се користи за преузимање оригиналне датотеке пакета. <п> Извршавањем склите3 упита, малвер проналази оригинални УРЛ са којег је преузео ПКГ, дајући сајбер криминалцима идеја успешних канала дистрибуције. Ову врсту активности обично видимо на злонамерном адваре-у на мацОС-у: склите3 склите3 ~ / Либрари / Преференцес / цом.аппле.ЛаунцхСервицес.КуарантинеЕвентсВ * 'селецт ЛСКуарантинеДатаУРЛСтринг фром ЛСКуарантинеЕвент вхере ЛСКуарантинеДатаУРЛСтуа лике „[реда] п > Како уклонити злонамерни софтвер Силвер Спарров са Мац-а <п>

<п> Према истрази истраживача, постоје две верзије малвера Силвер Спарров, које се називају „верзија 1“ и „верзија 2“. <п> Верзија малвера 1 <ул> <ли> Назив датотеке: Упдатер.пкг (инсталациони пакет за в1) <ли> МД5: 30ц9бц7д40454е501ц358ф77449071аа <п> Верзија малвера 2 <ул> <ли> Назив датотеке: упдате .пкг (инсталациони пакет за в2) <ли> МД5: фдд6фб2б1дфе07б0е57д4цбфеф9ц8149 <п> Поред промене УРЛ-ова за преузимање и коментара скрипти, две верзије малвера имале су само једну велику разлику. Прва верзија је укључивала Мацх-О бинарни фајл компајлиран за Интел к86_64 архитектуру, док је друга верзија укључивала Мацх-О бинарни фајл компајлиран и за Интел к86_64 и М1 АРМ64 архитектуре. Ово је важно јер је архитектура М1 АРМ64 нова и за нову платформу је откривено врло мало претњи. <п> Изгледа да Мацх-О компајлирани бинарни програми не раде ништа, па се зову „случајни пролазници“. бинарне датотеке. ” Како се дистрибуира сребрни врабац?<п> На основу извештаја, пуно претњи МацОС-ом се дистрибуира путем злонамерних огласа као појединачни, самостални инсталатери у ПКГ или ДМГ облику, маскирајући се као легитимна апликација - као што је Адобе Фласх Плаиер - или као исправке. У овом случају, међутим, нападачи су малвер дистрибуирали у два различита пакета: Упдатер.пкг и упдате.пкг. Обе верзије користе исте технике за извршавање, разликујући се само у компилацији бинарног бинарног проматрача. <п> Једна јединствена ствар код Силвер Спарров-а је да његови инсталацијски пакети користе мацОС Инсталлер ЈаваСцрипт АПИ за извршавање сумњивих наредби. Иако ово раде и неки легитимни софтвери, ово први пут ради малвер. Ово је одступање од понашања које обично примећујемо код злонамерних инсталирача мацОС-а, који обично користе скрипте за прединсталацију или постинсталацију за извршавање наредби. У случајевима прединсталације и постинсталације, инсталација генерише одређени образац телеметрије који изгледа овако: <ул> <ли> Надређени процес: пацкаге_сцрипт_сервице <ли> Процес: басх, зсх, сх, Питхон, или други тумач <ли> Командна линија: садржи прединсталацију или постинсталацију <п> Овај образац телеметрије није посебно показатељ злонамерности са високом верношћу, јер чак и легитимни софтвер користи скрипте, али поуздано идентификује програме који користе скрипте за прединсталацију и постинсталацију уопште. Силвер Спарров се разликује од онога што очекујемо да видимо од злонамерних инсталирача мацОС-а тако што укључује ЈаваСцрипт команде у КСМЛ датотеку дефиниције дистрибуције датотеке пакета. Ово даје другачији образац телеметрије: <ул> <ли> Надређени процес: Инсталатер <ли> Процес: басх <п> Као и код скрипти за прединсталацију и постинсталацију, овај образац телеметрије није довољан да самостално идентификује злонамерно понашање. Скрипте за прединсталацију и постинсталацију укључују аргументе из наредбеног ретка који нуде трагове о томе шта се заправо извршава. С друге стране, злонамерне ЈаваСцрипт наредбе покрећу се употребом легитимног поступка инсталирања мацОС-а и нуде врло мало видљивости садржаја инсталационог пакета или како тај пакет користи ЈаваСцрипт наредбе. <п> Знамо да злонамерни софтвер је инсталиран путем Аппле инсталационих пакета (.пкг датотеке) под називом упдате.пкг или Упдатер.пкг. Међутим, не знамо како су ове датотеке испоручене кориснику. <п> Ове .пкг датотеке садржавале су ЈаваСцрипт код, на такав начин да би се код покренуо на самом почетку, пре него што је инсталација заиста започела . Тада би се питало корисника да ли жели да дозволи покретање програма „да би се утврдило да ли софтвер може да се инсталира.“ <п> Инсталатер Силвер Спарров-а каже кориснику: <п> „Овај пакет ће покренути програм да би утврдио да ли софтвер може да се инсталира.“ <п> То значи да, ако желите да кликнете Настави, али онда боље размислите и напустите инсталациони програм, било би прекасно. Већ сте заражени. <п> Још један показатељ злонамерне активности био је поступак ПлистБудди који је креирао ЛаунцхАгент на вашем Мац-у. <п> ЛаунцхАгентс пружају начин да се упути лаунцхд, систем иницијализације мацОС-а, да повремено или аутоматски извршава задатке. Може их написати било који корисник на крајњој тачки, али обично ће се извршити и као корисник који их записује. <п> Постоји више начина за креирање листа својстава (листе) на мацОС-у, а понекад хакери користе различите методе како би постигли своје потребе. Један такав начин је путем ПлистБудди-а, уграђеног алата који вам омогућава да на крајњој тачки направите разне листе својстава, укључујући ЛаунцхАгентс. Понекад се хакери обраћају ПлистБуддију да би утврдили постојаност, а то омогућава браниоцима да лако прегледају садржај покретачког средства помоћу ЕДР-а јер се сва својства датотеке приказују у командној линији пре писања. <п> У Силвер Спарров'с случају, ово су наредбе којима се пише садржај плист-а: <ул> <ли> ПлистБудди -ц “Додај: Означи низ инит_верк” ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли> ПлистБудди -ц „Адд: РунАтЛоад боол труе“ ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли> ПлистБудди -ц „Адд: СтартИнтервал интегер 3600“ ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли > ПлистБудди -ц „Додај: низ аргумената програма“ ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли> ПлистБудди -ц „Додај: ПрограмАргументс: 0 стринг '/ бин / сх'” ~ / Либрари / Лаунцхагентс / инит_верк.плист <ли> ПлистБудди -ц „Додај: ПрограмАргументс: 1 стринг -ц” ~ /Либрари/Лаунцхагентс/инит_верк.плист<п> КСМЛ ЛаунцхАгент Плист ће личити на следеће: <п> Ознака <бр/> инит_верк <бр/> РунАтЛоад <бр/> труе <бр/> СтартИнтервал <бр/> 3600 <бр/> ПрограмАргументс <бр/> '/ бин / сх' <бр/> -ц <бр/> “~ / Либрари / Апплицатион \\ Суппорт / верк_упдатер / верк. сх ”[временска ознака] [подаци са преузете листе] <п> Силвер Спарров такође укључује проверу датотеке која узрокује уклањање свих механизама трајања и скрипти провером присуства ~ / Либрари /._ инсу на диску. Ако је датотека присутна, Силвер Спарров уклања све своје компоненте са крајње тачке. Извештаји из Малваребитес-а (д41д8цд98ф00б204е9800998ецф8427е) су назначили да је датотека ._инсу била празна. <п> ако је [-ф ~ / Либрари /._ инсу] <бр/> онда <бр/> рм ~ / Либрари / Лаунцхагентс / верк.плист <бр/> рм ~ / Либрари / Лаунцхагентс / инит_верк.плист <бр/>рм /тмп/версион.јсон <бр/> рм /тмп/версион.плист <бр/> рм / тмп / верк <бр/> рм -р ~ / Либрари / Апплицатион \\ Суппорт / верк_упдатер <бр/> рм / тмп / агент.сх <бр/> лаунцхцтл ремове инит_верк <п> На крају инсталације, Силвер Спарров извршава две наредбе за откривање да би конструисао податке за увијени ХТТП ПОСТ захтев који указује да је дошло до инсталације. Један преузима системски УУИД за извештавање, а други проналази УРЛ који се користи за преузимање оригиналне датотеке пакета. <п> Извршавањем склите3 упита, малвер проналази оригинални УРЛ са којег је преузео ПКГ, дајући сајбер криминалцима идеја успешних канала дистрибуције. Ову врсту активности обично видимо на злонамерном адваре-у на мацОС-у: склите3 склите3 ~ / Либрари / Преференцес / цом.аппле.ЛаунцхСервицес.КуарантинеЕвентсВ * 'селецт ЛСКуарантинеДатаУРЛСтринг фром ЛСКуарантинеЕвент вхере ЛСКуарантинеДатаУРЛСтуа лике „[реда] п > Како уклонити злонамерни софтвер Силвер Спарров са Мац-а <п>  <п> Аппле је брзо предузео кораке да замени сертификате програмера који су омогућили инсталирање малвера Силвер Спарров. Даље инсталирање стога више не би требало да буду могуће. <п> Купци компаније Аппле обично су заштићени од малвера, јер сав софтвер преузет изван Мац Апп Сторе-а мора бити оверен код јавног бележника. У овом случају изгледа да су писци малвера успели да добију сертификат који је коришћен за потписивање пакета. <п> Без овог сертификата малвер више не може заразити више рачунара. <п > Други начин откривања Силвер Спарров-а је тражењем присутности индикатора да бисте потврдили да ли имате посла са инфекцијом Силвер Спарров или нечим другим: <ул> <ли> Потражите поступак који се чини да извршава ПлистБудди у вези са командном линијом која садржи следеће: ЛаунцхАгентс и РунАтЛоад и труе. Ова аналитика помаже у проналажењу више породица мацОС малваре-а који успостављају постојаност ЛаунцхАгент. <ли> Потражите процес који изгледа као склите3 који се извршава заједно са командном линијом која садржи: ЛСКуарантине. Ова аналитика помаже у проналажењу више породица мацОС злонамерног софтвера који манипулишу или претражују метаподатке за преузете датотеке. <ли> Потражите процес који се чини да се изврће увијено заједно са командном линијом која садржи: с3.амазонавс.цом. Ова аналитика помаже у проналажењу више породица мацОС малваре-а који користе С3 сегменте за дистрибуцију. <п> Присуство ових датотека такође указује на то да је ваш уређај угрожен верзијом 1 или верзијом 2 малверса Силвер Спарров : <ул> <ли> ~ / Либрари /._ инсу (празна датотека која се користи да сигнализира злонамјерни софтвер да се сам избрише) <ли> /тмп/агент.сх (скрипта љуске извршена за повратни позив инсталације) <ли> /тмп/версион.јсон (датотека преузета са С3 да би се утврдио ток извршења) <ли> /тмп/версион.плист (верзија.јсон претворена у листу својстава) <п> За малвер верзију 1: <ул><ли> Назив датотеке: Упдатер.пкг (инсталациони пакет за в1) или програм за ажурирање (проматрач Мацх-О Интел бинарни у в1 пакету) <ли> МД5: 30ц9бц7д40454е501ц358ф77449071аа или ц668003ц9ц5б1689ба47а431512б03цц <ли>зона <вс> [.] цом (С3 сегмент који држи версион.јсон за в1) <ли> ~ / Либрари / Апплицатион Суппорт / агент_упдатер / агент.сх (в1 скрипта која се извршава сваког сата) <ли> / тмп / агент (датотека која садржи коначни в1 носивост ако се дистрибуира) <ли> ~ / Либрари / Лаунцхагентс / агент.плист (в1 механизам трајања) <ли> ~ / Либрари / Лаунцхагентс / инит_агент.плист (в1 механизам постојаности) <ли> ИД програмера Саотиа Сеаи (5834В6МИКС3) - в1 бинарни потпис случајних пролазника опозвао Аппле <п> За малвер верзију 2: <ул> <ли > Име датотеке: упдате.пкг (инсталациони пакет за в2) или таскер.апп/Цонтентс/МацОС/таскер (проматрач Мацх-О Интел & амп; М1 бинарни у в2) <ли> МД5: фдд6фб2б1дфе07б0е57д4цбфеф9ц8149 или б3707124еф / б37019124еа ли> <ли> с3.амазонавс [.] цом (С3 сегмент који држи верзију.јсон за в2) <ли> ~ / Либрари / Апплицатион Суппорт / верк_упдатер / верк.сх (в2 скрипта која се извршава сваког сата) <ли> / тмп / верк (датотека која садржи коначну в2 корисну тежину ако се дистрибуира) <ли> ~ / Либрари / Лаунцхагентс / верк.плист (в2 механизам постојања) <ли> ~ / Либрари / Лаунцхагентс / инит_верк.плист (в2 механизам постојања) <ли> ИД програмера Јулие Виллеи (МСЗ3ЗХ74РК) - в2 случајни бинарни потпис који је Аппле опозвао <п> Да бисте избрисали малвер Силвер Спарров, ово су кораци: 1. Скенирајте помоћу софтвера против злонамерног софтвера. <п> Најбоља одбрана од злонамерног софтвера на рачунару увек ће бити поуздан софтвер против злонамерног софтвера као што је Оутбите АВармор. Разлог је једноставан, софтвер за заштиту од малвера скенира читав рачунар, проналази и уклања све сумњиве програме без обзира колико су добро скривени. Ручно уклањање злонамерног софтвера може успети, али увек постоји шанса да нешто пропустите. Добар анти-малваре програм то не чини. 2. Избришите програме, датотеке и фасцикле Силвер Спарров.<п>

<п> Аппле је брзо предузео кораке да замени сертификате програмера који су омогућили инсталирање малвера Силвер Спарров. Даље инсталирање стога више не би требало да буду могуће. <п> Купци компаније Аппле обично су заштићени од малвера, јер сав софтвер преузет изван Мац Апп Сторе-а мора бити оверен код јавног бележника. У овом случају изгледа да су писци малвера успели да добију сертификат који је коришћен за потписивање пакета. <п> Без овог сертификата малвер више не може заразити више рачунара. <п > Други начин откривања Силвер Спарров-а је тражењем присутности индикатора да бисте потврдили да ли имате посла са инфекцијом Силвер Спарров или нечим другим: <ул> <ли> Потражите поступак који се чини да извршава ПлистБудди у вези са командном линијом која садржи следеће: ЛаунцхАгентс и РунАтЛоад и труе. Ова аналитика помаже у проналажењу више породица мацОС малваре-а који успостављају постојаност ЛаунцхАгент. <ли> Потражите процес који изгледа као склите3 који се извршава заједно са командном линијом која садржи: ЛСКуарантине. Ова аналитика помаже у проналажењу више породица мацОС злонамерног софтвера који манипулишу или претражују метаподатке за преузете датотеке. <ли> Потражите процес који се чини да се изврће увијено заједно са командном линијом која садржи: с3.амазонавс.цом. Ова аналитика помаже у проналажењу више породица мацОС малваре-а који користе С3 сегменте за дистрибуцију. <п> Присуство ових датотека такође указује на то да је ваш уређај угрожен верзијом 1 или верзијом 2 малверса Силвер Спарров : <ул> <ли> ~ / Либрари /._ инсу (празна датотека која се користи да сигнализира злонамјерни софтвер да се сам избрише) <ли> /тмп/агент.сх (скрипта љуске извршена за повратни позив инсталације) <ли> /тмп/версион.јсон (датотека преузета са С3 да би се утврдио ток извршења) <ли> /тмп/версион.плист (верзија.јсон претворена у листу својстава) <п> За малвер верзију 1: <ул><ли> Назив датотеке: Упдатер.пкг (инсталациони пакет за в1) или програм за ажурирање (проматрач Мацх-О Интел бинарни у в1 пакету) <ли> МД5: 30ц9бц7д40454е501ц358ф77449071аа или ц668003ц9ц5б1689ба47а431512б03цц <ли>зона <вс> [.] цом (С3 сегмент који држи версион.јсон за в1) <ли> ~ / Либрари / Апплицатион Суппорт / агент_упдатер / агент.сх (в1 скрипта која се извршава сваког сата) <ли> / тмп / агент (датотека која садржи коначни в1 носивост ако се дистрибуира) <ли> ~ / Либрари / Лаунцхагентс / агент.плист (в1 механизам трајања) <ли> ~ / Либрари / Лаунцхагентс / инит_агент.плист (в1 механизам постојаности) <ли> ИД програмера Саотиа Сеаи (5834В6МИКС3) - в1 бинарни потпис случајних пролазника опозвао Аппле <п> За малвер верзију 2: <ул> <ли > Име датотеке: упдате.пкг (инсталациони пакет за в2) или таскер.апп/Цонтентс/МацОС/таскер (проматрач Мацх-О Интел & амп; М1 бинарни у в2) <ли> МД5: фдд6фб2б1дфе07б0е57д4цбфеф9ц8149 или б3707124еф / б37019124еа ли> <ли> с3.амазонавс [.] цом (С3 сегмент који држи верзију.јсон за в2) <ли> ~ / Либрари / Апплицатион Суппорт / верк_упдатер / верк.сх (в2 скрипта која се извршава сваког сата) <ли> / тмп / верк (датотека која садржи коначну в2 корисну тежину ако се дистрибуира) <ли> ~ / Либрари / Лаунцхагентс / верк.плист (в2 механизам постојања) <ли> ~ / Либрари / Лаунцхагентс / инит_верк.плист (в2 механизам постојања) <ли> ИД програмера Јулие Виллеи (МСЗ3ЗХ74РК) - в2 случајни бинарни потпис који је Аппле опозвао <п> Да бисте избрисали малвер Силвер Спарров, ово су кораци: 1. Скенирајте помоћу софтвера против злонамерног софтвера. <п> Најбоља одбрана од злонамерног софтвера на рачунару увек ће бити поуздан софтвер против злонамерног софтвера као што је Оутбите АВармор. Разлог је једноставан, софтвер за заштиту од малвера скенира читав рачунар, проналази и уклања све сумњиве програме без обзира колико су добро скривени. Ручно уклањање злонамерног софтвера може успети, али увек постоји шанса да нешто пропустите. Добар анти-малваре програм то не чини. 2. Избришите програме, датотеке и фасцикле Силвер Спарров.<п>  <п> Да бисте избрисали малвер Силвер Спарров са Мац-а, прво идите на Монитор активности и убијајте све сумњиве процесе. У супротном, добићете поруке о грешци када покушате да их избришете. Да бисте дошли до Монитор активности, подузмите следеће кораке: <ли> Отворите Финдер. <ли> Идите на Апплицатионс & гт; Услужни програми & гт; Монитор активности. <ли> На Монитору активности потражите покренуте процесе. Ако неко од њих делује сумњиво или непознато, напустите га. За даљи надзор поступка, можете га означити мишем и десним тастером миша кликнути на њега да бисте видели локацију датотеке. <п> Након што избришете било који сумњиви програм, мораћете да избришете и малвер датотеке и фасцикле. Следе кораци које треба предузети: <ли> Помоћу Финдер-ове опције Иди у фасциклу идите до директоријума / Либрари / ЛаунцхАгентс. Унутар ове фасцикле потражите све сумњиве датотеке повезане са Силвер Спарров-ом. Примери датотека ове природе укључују „миппес.довнлоад.плист“, „микотлерино.лтвбит.плист“ и „инсталлмац.АппРемовал.плист“. Да бисте помогли у идентификацији, потражите датотеке са уобичајеним низовима.

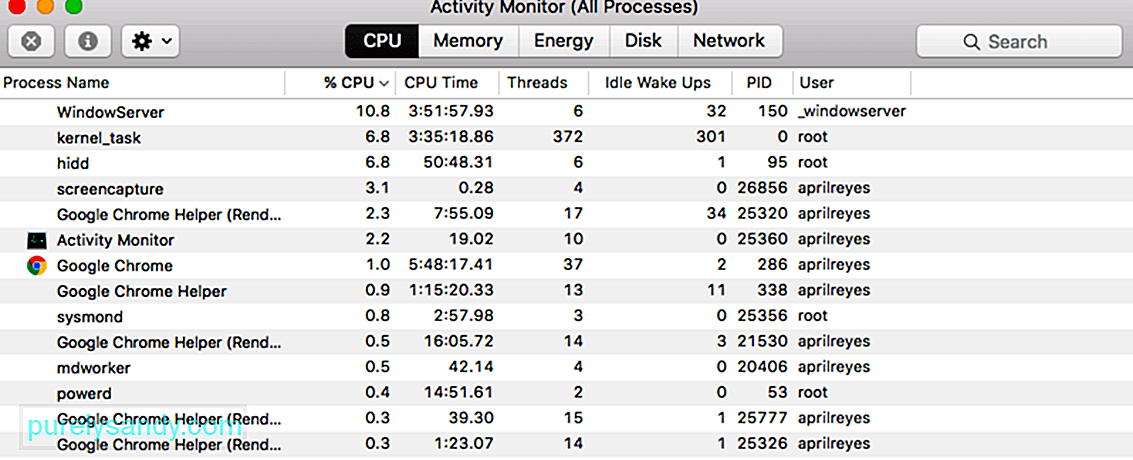

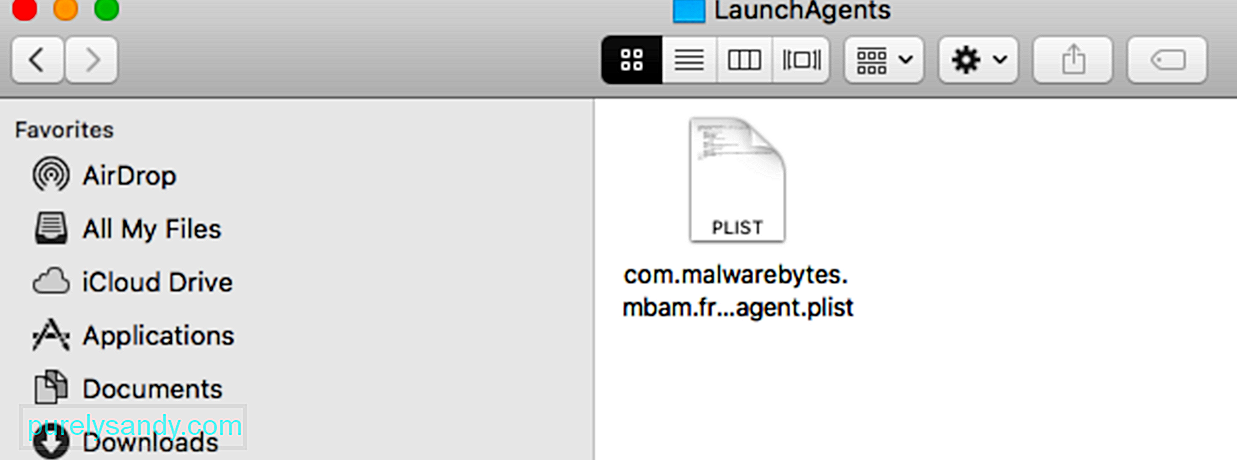

<п> Да бисте избрисали малвер Силвер Спарров са Мац-а, прво идите на Монитор активности и убијајте све сумњиве процесе. У супротном, добићете поруке о грешци када покушате да их избришете. Да бисте дошли до Монитор активности, подузмите следеће кораке: <ли> Отворите Финдер. <ли> Идите на Апплицатионс & гт; Услужни програми & гт; Монитор активности. <ли> На Монитору активности потражите покренуте процесе. Ако неко од њих делује сумњиво или непознато, напустите га. За даљи надзор поступка, можете га означити мишем и десним тастером миша кликнути на њега да бисте видели локацију датотеке. <п> Након што избришете било који сумњиви програм, мораћете да избришете и малвер датотеке и фасцикле. Следе кораци које треба предузети: <ли> Помоћу Финдер-ове опције Иди у фасциклу идите до директоријума / Либрари / ЛаунцхАгентс. Унутар ове фасцикле потражите све сумњиве датотеке повезане са Силвер Спарров-ом. Примери датотека ове природе укључују „миппес.довнлоад.плист“, „микотлерино.лтвбит.плист“ и „инсталлмац.АппРемовал.плист“. Да бисте помогли у идентификацији, потражите датотеке са уобичајеним низовима.  <ли> Користите Финдер за навигацију до директоријума / Либрари / Апплицатион Суппорт. Овде потражите сумњиве датотеке, посебно оне повезане са апликацијама које сте избрисали помоћу апликације Апплицатионс. Уклањањем њих зауставиће се да се Силвер Спарров поново појављује у будућности.

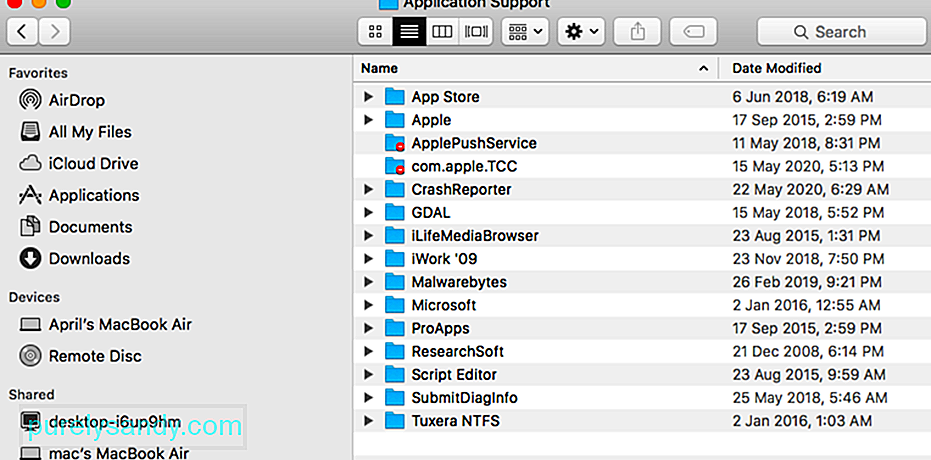

<ли> Користите Финдер за навигацију до директоријума / Либрари / Апплицатион Суппорт. Овде потражите сумњиве датотеке, посебно оне повезане са апликацијама које сте избрисали помоћу апликације Апплицатионс. Уклањањем њих зауставиће се да се Силвер Спарров поново појављује у будућности.  <ли> Идите до директоријума / Либрари / ЛаунцхДаемонс и потражите сумњиве датотеке. Примери сумњивих датотека које су повезане са малверима Силвер Спарров укључују „цом.миппес.нет-преференцес.плист“, „цом.куклорест.нет-преференцес.плист“, „цом.аоудад.нет-преференцес.плист“ и „ цом.авицкУпд.плист ”. Преместите ове датотеке у отпад.

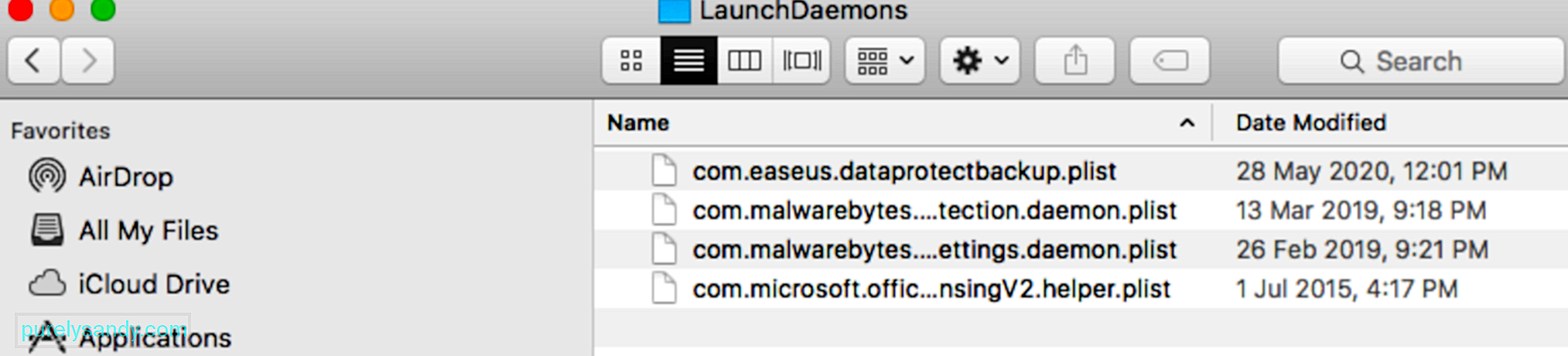

<ли> Идите до директоријума / Либрари / ЛаунцхДаемонс и потражите сумњиве датотеке. Примери сумњивих датотека које су повезане са малверима Силвер Спарров укључују „цом.миппес.нет-преференцес.плист“, „цом.куклорест.нет-преференцес.плист“, „цом.аоудад.нет-преференцес.плист“ и „ цом.авицкУпд.плист ”. Преместите ове датотеке у отпад.  3. Деинсталирајте све додатке прегледача Силвер Спарров, ако је применљиво. <п> Након ручног брисања малвера са чврстих дискова рачунара, мораћете и да деинсталирате све додатке прегледача Топ Ресултс. Идите у Подешавања & гт; Проширења у прегледачу који користите и уклоните све проширења која вам нису позната. Можете и да ресетујете прегледач на подразумевани, јер ће то уклонити и све екстензије. Резиме<п> Малвер Силвер Спарров остаје мистериозан јер не преузима додатна оптерећења ни након дужег времена. То значи да немамо идеју за шта је злонамерни софтвер дизајниран, а корисници Мац-а и стручњаци за безбедност остају збуњени око тога шта треба да раде. Упркос недостатку злонамерних активности, присуство самог малвера представља претњу за заражене уређаје. Стога га треба одмах уклонити и уклонити све његове трагове.

3. Деинсталирајте све додатке прегледача Силвер Спарров, ако је применљиво. <п> Након ручног брисања малвера са чврстих дискова рачунара, мораћете и да деинсталирате све додатке прегледача Топ Ресултс. Идите у Подешавања & гт; Проширења у прегледачу који користите и уклоните све проширења која вам нису позната. Можете и да ресетујете прегледач на подразумевани, јер ће то уклонити и све екстензије. Резиме<п> Малвер Силвер Спарров остаје мистериозан јер не преузима додатна оптерећења ни након дужег времена. То значи да немамо идеју за шта је злонамерни софтвер дизајниран, а корисници Мац-а и стручњаци за безбедност остају збуњени око тога шта треба да раде. Упркос недостатку злонамерних активности, присуство самог малвера представља претњу за заражене уређаје. Стога га треба одмах уклонити и уклонити све његове трагове.

Иоутубе видео: Све што треба да знате када је Мац заражен новим малваре-ом Силвер Спарров

09, 2025